SPUREN VERMEIDEN UND VERWISCHEN

Sicherheit und Handys

Spurenkunde ● Überwachungstechniken ● Computer ● Sicherheit und Handys ● Kameras ● Fingerabdrücke nachbauen

„Dieser Teilnehmer ist zur Zeit nicht zu erreichen..."

Einige nützliche Informationen zum Umgang mit Mobiltelefonen

(aus: radikal 158/2005)

Das von Traditionsdogmatiker_innen unter den Autonomen lange Zeit verteufelte Handy hat mittlerweile nicht nur bei hippen Pop-Antifas Einzug gehalten, es ist für nahezu jede_n Polit-Aktivisten_in zum unverzichtbaren Bestandteil der Kommunikation geworden. Oft mischen sich der private, persönliche Gebrauch mit Polit-Kontakten. Das ist praktisch und eröffnet viele neue Möglichkeiten, etwa bei Nazi-Aufmärschen politische Aktionen zu koordinieren. Wie bei nahezu allen technischen Neuerungen haben auch Handys eine Schattenseite. Na und um die soll es an dieser Stelle gehen. Wir wollen dabei nicht grundsätzlich über die Zwiespältigkeit der Technik diskutieren. In erster Linie wollen wir einen Praxis-Leitfaden an die Hand geben, der euch im Umgang mit Handys sensibilisieren und euch aufzeigen soll, was die dunkle Seite der Macht mittlerweile alles kann.

Die Überwachung von Telefonen ist für die Bullen zum meistgenutzten Repressionsmittel überhaupt geworden. Es ermöglicht (mit einer richterlichen Anordnung) Gespräche zu belauschen, und versetzt die Bullen auch in die Lage, euch zu orten, wenn ihr ein eingeschaltetes Handy dabei habt. Zum Standardprogramm bei Festnahmen gehört klar auch die Auswertung eurer eingespeicherten Nummern, die ein mehr oder weniger vollständiges Kontaktbild eures Umfeldes liefern. Damit ist das Handy für den Repressionsapparat viel interessanter, als es früher ein normales Telefon in einer Wohnung war. In der Szene werden die Gefahren, die von der unbedachten Benutzung von Mobiltelefonen ausgehen, unserer Meinung nach deutlich unterschätzt. Viele Politaktivistjnnen sprechen beispielsweise grundsätzlich kein Wort über klandestine Fragen in den eigenen vier Wänden (was sicherlich sinnvoll ist!). Dabei wird der große Lauschangriff, also das Verwanzen von Polit-WGs, jedes Jahr nur ein paar Mal angewandt (meistens bei Mordermittlungen und bei Drogenprozessen). Telefone wurden 2004 dagegen in fast Fällen abgehört, die Ortung über Handys dabei nicht mitgezählt. Fast alle abgehörten Telefone waren Handys. Das Telefon ist also das Einfallstor Nummer 1, um Erkenntnisse über Kontakte, Aufenthaltsorte und Gespräche von A ktivistinnen zu erhalten. Das solltet ihr euch immer bewusst machen. Wir unterstellen dabei, dass ihr nichts am Telefon selbst besprecht, was irgendwelche Polit-Referenz hat - dass sensible politische Sachen nichts am Telefon zu suchen haben, ist ja wohl eh klar! Prinzipiell ist es auch möglich, bei Telefonen über die Software das Mikrofon unbemerkt zu aktivieren und damit unbemerkt Gesprächen zu lauschen. Allerdings spielt diese Methode in der Praxis nach unserem Wissen keine große Rolle. Dennoch solltet ihr euer Handy nicht angeschaltet lassen, und vorsichtshalber den Akku entfernen, wenn ihr sensible Gespräche führt.

(!) Aber Vorsicht: Akkus können verwanzt werden, dann nützt auch ausbauen nichts.

Wie funktioniert ein Handy?

Grundsätzlich hinterlässt dein Handy bei der Benutzung zwei digitale Fingerabdrücke". Die IMSI-Nummer und die IMETNummer. Die IMSI-Nummer (IMSI steht für International Mobile Subscriber Identity) ist der individuelle Code deiner SIM-Karte, die meist 15-stellig ist. Mit der IMSI-Kennung lässt sich anhand der ersten 3 Ziffern feststellen, aus welchem Land deine Karte ist. Die nächsten beiden Zahlen sagen, welche Mobilfunkfirma deine Karte ausgegeben hat (D l, D2, E-Plus...). Danach kommt eine individuelle Seriennummer. Der Verkaufsweg der IMSI-Nummer ist relativ simpel über die Register der Mobilfunkfirmen nachvollziehbar. Die IMSI wird bei jedem Gespräch übermittelt. Die IMEI-Nummer (IMEI steht für International Mobil Equipment Identity) ist immer 15-stellig und findet sich innen im Gerät. Sie identifiziert dein individuelles Telefon. Anhand der IMEI lässt sich auch zurück verfolgen, aus welchem Land dein Telefon stammt. Die ersten beiden Stellen geben Aufschluss über das Land, deutsche IMEIs beginnen dann mit 49. Die drei Zahlen, die dann kommen, bezeichnen den Hersteller (also Siemens, Nokia...). Die nächsten beiden Ziffern sagen, in welchem Land das Gerät produziert wurde. Erst dann kommt die aktuelle Seriennummer. Der Verkaufsweg der IMEI-Nummer ist nachvollziehbar, was aber für die Bullen zeitaufwändig und mühselig ist. Auch die IMEI wird bei Nutzung des Telefons übermittelt. Wenn du also in deinem Gerät die Karte wechselst, benutzt du eine neue IMSI, aber weiter die alte IMEI. Wegen des mehr werdenden Diebstahls von Handys haben die Mobilfunkhersteller auf Druck des Staates in England mittlerweile ein zentrales IMEI-Register angelegt, in dem sämtliche Geräte mit ihrer IMEI registriert sind. Das Ziel ist, bei Diebstahl nicht nur die Karte (also die IMSI-Nummer) sperren zu können, sondern auch das Gerät selbst (über die IMEI). Damit würde ein gestohlenes Handy wertlos - ganz nebenbei eröffnen sich aber auch neue Überwachungsmöglichkeiten, weil die Identifizierung eines Gerätes, des Kaufortes und -datums etc. sehr unproblematisch wird. In Deutschland sind die Bullen noch nicht so weit, nach unserem letzten Stand hat allerdings Vodafone freiwillig mit dem Aufbau eines solchen Registers begonnen. Übrigens gibt es auch dagegen Gegenmittel: Im Internet gibt es Programme, mit denen sich elektronisch die IMEI eines Programms manipulieren lässt. Weil das auch die Bullen wissen, steht die Manipulation der Gerätenummer in England mittlerweile unter Strafe. Soweit unser kleiner Ausflug in die Welt der IMEI.Prinzipiell funktionieren Handys so: Wenn du dein Gerät einschaltest, meldet es sich im Telefonnetz mit seiner IMSI-Nummer und der IMEI an, wobei für die Firmen nur die IMSI wichtig ist. Der Mobilfunkbetreiber, bei dem du dich eingeloggt hast (also beispielsweise E-Plus), registriert deine Daten in einem Besucherjnnenregister und fragt anschließend bei deiner Mobilfunkfirma nach, ob deine Daten korrekt sind. Anschließend ist deine Anmeldung gespeichert und du darfst telefonieren. Allerdings ist damit noch nicht dein Aufenthaltsort bekannt - jedenfalls nicht genau. Die Mobilfunknetze sind nach dem Schachtelprinzip aufgebaut: Die kleinste Einheit sind die Antennen, die meist auf Dächern aufgebaut sind. Um die Antennen verwalten zu können, sind mehrere Antennen zu einer größeren Einheit zusammen gefasst, der sogenannten BSS (Base Station Subsystem). Mehrere dieser BSS ergeben wiederum eine Local Area, kurz LA genannt. Was wie technisch uninteressantes Kauderwelsch klingt, hat praktische Folgen. Denn die Mobilfunkfirmen wissen nicht automatisch, wo ihr euch befindet. Angemeldet seid ihr erst einmal nur in einer Local Area, die je nach Netzabdeckung ganz schön groß sein können - bis zu einigen hundert Quadratkilometern. Auf diese Weise reduzieren die Mobilfunkfirmen die Datenmengen. Es ist ja schließlich nicht entscheidend, mehr über euch zu wissen, als dass ihr euch in der oder dieser Region eingeloggt habt. Auch wenn ein Handy innerhalb einer Local Area den Ort wechselt, ohne dass das Telefon benutzt wird, findet ein Update in der Regel nicht statt. Erst wenn du dein Handy aktiv benutzt, wird präzise der genaue Standort gespeichert (also von welcher Antenne aus welcher BSS dein Signal kommt). Das gleiche geschieht nach einer längeren Phase der Inaktivität (zwischen einer halben Stunde und mehreren Stunden). Die Ortung von Handys schwankt also zwischen vielen Quadratkilometern, wenn du inaktiv in einer LA registriert bist, und einem bis unter 50 Meter genauem Ort, wenn du telefonierst. Die genauen Entfernungen hängen von der Dichte der Antennen ab. Logischerweise ist das in einer Großstadt präziser als auf dem Land.

Stille SMS

Weil dein genauer Aufenthaltsort gar nicht bekannt ist, wenn du das Telefon zwar an hast, aber nicht telefonierst (jedenfalls nicht so genau, dass ein Observationsteam dich in einer Großstadt findet), haben die Bullen ein trickreiches Mittel erfunden: Die stille SMS. Sie wird gerne eingesetzt, um dich zu orten, wenn dein Handy eine zeitlang inaktiv war und du nicht in eine spezielle Funkzelle, sondern nur allgemein in die „Local Area" eingeloggt bist. Die Bullen machen sich dabei eine Technik zunutze, die eigentlich von den Mobilfunkfirmen entwickelt wurde, um die Funktionsfähigkeit von Geräten zu testen, ohne dass dabei offizielle" Kommunikation entsteht, denn die stille SMS" wird von Handys nicht angezeigt. Mit eigens dafür entwickelten Programmen wie „Stealth Ping" oder „SMS Blaster" schicken die Bullen dabei eine SMS auf dein Handy, die so programmiert ist, dass dein Handy zwar ein kurzes Antwortsignal sendet, den ganzen Vorgang aber nicht anzeigt. Dieses Antwortsignal erzeugt die nötigen Daten: wann du dich wo befunden hast. Rechtlich betrachtet gilt das als Telefonverkehr, bei dem die Mobilfunkfirmen verpflichtet sind, sie der Polizei mitzuteilen. Auf diese Weise erhalten die Bullen genaue' Angaben über deinen Aufenthaltsort, selbst wenn du denkst, dass du dein Handy gar nicht benutzt hast. Allerdings funktioniert die stille SMS natürlich nur, wenn du das Telefon eingeschaltet hast. Für die Bullen ist die stille SMS nicht nur eine gute Fahndungsmöglichkeit, sondern auch ein Trick, um die rechtlichen Hürden zu umgehen. Das Abhören von Handys ist nur bei schweren Straftaten möglich, wofür die Bullen eine richterliche Anordnung brauchen. Die Verbindungsdaten dürfen die Bullen aber seit einiger Zeit bereits bei Straftaten von erheblicher Bedeutung" nutzen - also bei einer niedrigeren Schwelle. Die stille SMS" ist so mittlerweile zu einem Standardwerkzeug der Bullen geworden.IMSI-Catcher

Seit einigen Jahren gibt es den sogenannten IMSI-Catcher, ein neuartiges Instrument, das den Bullen hilft, im Handy- Zeitalter durchzublicken und das ein effektives Werkzeug zum Identifizieren von anonymen Handys ist. Der IMSI- Catcher ist ein kofferraumgroßes Gerät, das die Bullen bei Observationen dabei haben, wenn sie wissen wollen, mit welchen Handys du so telefonierst. Handys, die auf deinen Namen angemeldet sind, sind schnell identifiziert, indem die Bullen in die Kund_innendateien der Telefonfirmen schauen. Anschließend beantragen sie bei der_dem Richter_ in eine Abhörgenehmigung und sind ab da in der Leitung. Aber was tun bei anonymen Handys oder von Freundjnnen geliehenen? In diesen Fällen observieren die Bullen dich mit einem IMSI-Catcher ein paar Tage lang, um herauszufinden, wie du kommunizierst. Immer, wenn sie dich telefonieren sehen, schalten sie den IMSI-Catcher ein. Technisch funktioniert das Gerät so, dass es eine Funkzelle der Handy- Betreiber simuliert. Das heißt, dein Telefon loggt sich nicht beim nächstbesten Telekom-Funkmast ein, sondern beim IMSI-Catcher - ohne es zu merken! Der IMSI-Catcher zieht sozusagen magnetisch die Signale aller Telefone im Umkreis von einigen 100 Metern an. Weil die Handys denken, sie würden mit einem normalen Funkmast kommunizieren, identifizieren sie sich artig mit ihrer IMSI und ihrer IMEI - und schon wissen die Bullen, mit welchem Gerät ihr telefoniert. Zum IMSI-Catcher gehört ein Computerbildschirm, auf dem alle Telefonnummern im Umkreis erscheinen. Das können vor der Flora im Schanzenviertel schon mal ein paar Dutzend oder Hundert Handys sein. Deshalb folgen euch die Bullen eine Weile und machen an verschiedenen Orten den Catcher an. So reduziert sich der Kreis der möglichen Handys, die an allen Orten eingeloggt sind, immer weiter, bis nur noch eine Nummer über bleibt. Rechtlich ist es so, dass der IMSI-Catcher schon seit Jahren eingesetzt wird, aber erst seit 2002 erlaubt ist. Allerdings dürfen die Bullen auf diese Weise nur deine Nummer herausfinden und dich noch nicht abhören. Deshalb gehen sie, wenn sie dein Handy identifiziert haben, anschließend zum_r Richter_in und beantragen eine Abhörgenehmigung, um möglichst bald in der Leitung zu sein. Technisch ist es heute allerdings bereits möglich, mit dem IMSI-Catcher nicht nur die Nummern zu erkennen, sondern auch mitzuhören. Entscheide selbst, wie hoch die Wahrscheinlichkeit ist, dass die Observateure nicht ab und zu mal reinhören, was da so gesprochen wird...Was heißt das? Ein Beispiel

Wie ausgeführt, sind über das Handy verschiedene Dinge möglich, nicht nur das Belauschen von Gesprächen. Die eigentlichen Telefonate haben heute gar keine so große Bedeutung mehr. Viel wichtiger sind die Abfalldaten: Wer telefoniert mit welcher? Welche Bewegungsprofile entstehen? Welche benutzt welche, nicht auf sie angemeldete Handys? Und welche Namen und Nummern sind im Adressbuch gespeichert? Ihr solltet euch vor allem verdeutlichen, dass eure Geräte fette Datenabdrücke hinterlassen, die im Zeitalter des Computers natürlich noch lange danach nachzuverfolgen sind. Anhand eines fiktiven Szenarios wollen wir mal verdeutlichen, was das Handy so alles anrichten kann, wenn ihr es unachtsam gebraucht.Die Polit-Aktivistin Anna (die in diesem Beispiel zwar das Maul am Telefon hält, aber leider unvorsichtig mit ihrem Gerät umgeht), ist ins Visier der Bullen geraten. Sie war einigermaßen clever und hat ein Telefon, das auf ihre Mutter angemeldet ist. Deshalb läuft eine Anfrage der Bullen bei T-Mobile, 02, E-Plus und Vodafone ins Leere. Weil Anna aber als Kontaktperson einer untergetauchten Freundin unter Beobachtung steht, folgt ihr ein paar Tage lang ein Observationsteam des Staatsschutzes, um rauszufinden, wie interessant Anna ist. Die Bullen haben einen IMSI-Catcher dabei, den sie einmal vor der Flora, einmal an der Alster und einmal am Hafen anmachen. Zwei Nummern erscheinen bei allen drei IMSI-Attacken auf dem Bildschirm: Die von Annas Mutter, die ab sofort abgehört wird, und eine zweite, unbekannte, die als Prepaid-Karte nicht registriert ist. Auch sie wird von diesem Zeitpunkt an abgehört. Am Telefon selbst ist Anna sehr vorsichtig und bespricht nichts politisch Relevantes. So kommen die Bullen also nicht weiter. Weil die Bullen aber überprüfen wollen, ob Anna an der Aktion einer militanten Gruppe teilgenommen hat, wegen der ihre Freundin gesucht wird, beantragen sie rückwirkend die Verbindungsdaten des Gerätes: Mit wem ist von diesem Handy aus gesprochen worden? Die Mobilfunkfirma liefert jetzt nicht nur die Verbindungsdaten, sondern auch die Logfiles, mit denen sich mit einiger Mühe ein ziemlich genaues Bewegungsprofil erstellen lässt. Ganz nebenbei (siehe oben) können die Bullen anhand der IMEI auch ablesen, ob Anna ihr Telefon beispielsweise aus Holland hat. Die Bullen waren gründlich und haben (über Anfragen bei den Mobilfunkfirmen und den IMSI-Catcher) nicht nur rausgefunden, welche Handys Anna benutzt. Sie haben auch rückwirkend bei der Mobilfunkfirma die Daten einer bestimmten BSS und der zugehörigen Antennen beantragt, die ganz in der Nähe eines vor einem halben Jahr abgefackelten Autos einer Schweinefirma liegen. Da die Aktion nachts um 4 Uhr stattfand, sind kaum Daten gespeichert. Allerdings war zum Zeitpunkt der Aktion das Prepaid-Handy von Anna eingeloggt, das nicht registriert war und zu dem die Bullen deshalb keinen Nutzer zuordnen können. Dank des IMSI- Catchers wissen sie jetzt, dass das Handy von Anna genutzt wird. Aus den Daten der Mobilfunkfirma wissen die Bullen auch, dass das Gerät in der betreffenden Nacht nur zwei Mal kurz genutzt wurde, ohne dass ein Gespräch zustande kam. Da aber auch Anwahlversuche gespeichert werden, wissen die Bullen immerhin, mit welcher anderen Nummer Anna nachts telefonieren wollte. Sie vermuten, dass die zweite Person ebenfalls an der Aktion beteiligt war und das Anklingeln ohne zu reden ein verabredetes Signal war. Durch die rückwirkend gelieferten Daten sehen die Bullen auch, dass das auf Annas Mutter registrierte Handy an einem Samstagabend vor vier Wochen in Berlin in der Nähe eines Szenecafes eingeloggt war. Dort fand eine Veranstaltung zu den Castortransporten statt, an der Anna offenbar teilgenommen hat. Erst am Montag darauf war sie wieder in Hamburg. Auf Grund der neu gewonnenen Erkenntnisse wird Anna observiert. Anna bemerkt die unauffälligen Herren in ebenso unauffälligen Opel Astras und schlägt ein paar Haken in der U-Bahn und bei Saturn, bis sie sicher ist, allein zu sein. Die Observateure schicken, nachdem sie Anna verloren haben, eine stille SMS an die Nummer. Siehe da: Anna hat das Handy ihrer Mutter eingeschaltet gelassen! Auf dem Display sehen die Observateure deshalb, in welcher Funkzelle das Handy eingeloggt ist. Ein paar Minuten später haben sie Anna wiedergefunden. Um nicht erneut aufzufallen, bleiben die Observateure ab sofort außer Sichtkontakt, überprüfen aber regelmäßig mittels stiller SMS den Aufenthaltsort des Handys. Bei einer Antifa-Aktion gegen einen NPD-Stand, an der Anna teilnimmt, nehmen die Bullen sie schließlich im Umfeld hoch. Anna ist nichts nachzuweisen, weil sie (natürlich!) vermummt war.

Weil die Bullen aber bei der anschließenden Hausdurchsuchung die PIN-Nummer ihres Telefons finden, kopieren sie als erstes das gesamte Handy-Adressbuch und werten es anschließend aus. Auf diese Weise haben sie nicht nur ein umfassendes Bewegungsprofil von Anna erhalten, sondern können auch präzise sehen, mit wem Anna wie oft Kontakt hält. Theoretisch könnten sie das gleiche jetzt mit allen so erlangten Nummern machen - was in der Praxis natürlich nur in ausgewählten Fällen gemacht wird.

Das Beispiel ist konstruiert und klingt krass. Es soll aber vor Augen führen, was theoretisch alles geht (und praktisch oft auch gemacht wird). Haltet euch immer vor Augen, dass neben dem Inhalt von abgehörten Gesprächen auch ein breites Bewegungsprofil von euch entsteht, wenn ihr Handys nutzt - aktuell, aber auch rückwirkend!

Zusammengefasst gilt:

- Bei heiklen Polit-Aktionen solltet ihr generell kein Handy dabei haben.

- Macht das Telefon bei sensiblen Gesprächen aus und entfernt den Akku!

- Rückt nie freiwillig die PIN raus!

- Macht eure Handys nicht nur während eines Polit-Treffens aus, sondern deutlich vorher und nachher, so dass euer Aufenthaltsort nicht rekonstruierbar wird! Achtet drauf, dass ihr den Bullen über das An- und Ausschalten eurer Handys keine Ansatzpunkte gebt, wann ihr zu interessanten Treffen geht!

- Wenn ihr Handys bei heiklen Polit-Aktionen einsetzen wollt, bleibt nur ein sicherer Weg: Ganz neue Mobiltelefone und SIM-Karten zu nehmen, die weder vorher noch nachher benutzt wurden oder werden.

Text aus dem Antirepressions-Reader

Das Mobiltelefon ist heute ein weit verbreitetes Mittel der Kommunikation. Überall quatschen und tratschen die Leute, wie es ihnen gefällt. Dass sie dabei meist unwichtige, aber dennoch private Details öffentlich ausposaunen, ist den meisten völlig egal. Wen es dennoch stört, dass jede Gesprächsverbindung und der Standort, bzw. die Bewegungsrichtung des Anrufenden, von den Betreiberfirmen aufgezeichnet wird, der*die sollte sich nach einer Alternative umschauen.

Erstmal gibt es zwei "eindeutige Daten" an einem Handy: eine eindeutige Kennung des Handys, die sogenannte IMEI, und die der SIM-Karte. Beide Daten werden selbstverständlich immer verschickt. Deswegen macht es keinen großen Sinn eine neue SIM-Karte in sein altes Handy reinzustecken, da durch die Kennung des Handys beide SIMKarten verknüpft werden können. Doch auch Bewegungsprofile eines Handys können schon genug verraten um darauf zu schließen, wem das Handy gehört. Und mensch sollte klar sein, dass die Mobilfunkbetreiber die Bewegungsdaten auch immer speichern und nutzen, vorgeblich um ihre Netze besser auszubauen. Eine Callcentermitarbeiterin eines Mobilfunkanbieters erzählte, dass die sofort sehen, woher Menschen anrufen, desweitern sehen sie die komplette History, wo sich die SIM-Karte aufgehalten hat. Jedoch waren die Callcentermitarbeiterinnen angewiesen dieses Wissen den Kunden gegenüber zu verheimlichen. Es ist auch mittlerweile ein Standardverfahren, dass Behörden zu allen Möglichen Anlässen eine Funkzellenabfrage beantragen. Funkzellenabfrage bezeichnet den Begriff, dass die Behörden eine Liste von allen eingebuchten Handys in der Funkzelle bekommen. Außerdem können Handys auch ausgeschaltet weiter mithören und senden, wenn sie illegal - also von fremder Hand/von außen aktiviert werden.

Smartphones sind erstmal nicht anders zu behandeln als Handys. Jedoch ermöglicht das „Smart“ in Smartphones halt auch noch mehr Überwachungsmöglichkeiten, weil mehr Daten anfallen, die benutzt werden können Besitzer*innen auszuspionieren. Die Betriebssysteme für Smartphones sind sogar zusätzlich dazu von bekannten Datenkraken wie Google und Apple hergestellt, die bekannt dafür sind ihre Benutzer*innen auszuspionieren.

Auch muss sich Mensch verabschieden, dass es Festnetztelefonie gibt, also ein vom Internet getrenntes Telefonnetz. Denn seit einigen Jahren rüsten die Telefonanbieter alle Anschlüsse auf VOIP (Voice over IP, also Internettelefonie; das eingesetzte Protokoll heißt SIP) Anschlüsse um. Dadurch gibt es kein getrenntes Telefonnetz mehr. Das heißt nicht, dass die Überwachungsmöglichkeiten durch diese Umstellungen stark gestiegen sind. Es können zwar ein paar mehr Server der Verbindung lauschen, jedoch konnten das die relevanten Stellen sowieso auch davor.

Was kann mensch also tun?

Ein anonymes Prepaid-Handy, gibt es auf dem grauen Markt, damit weiß der Mobilfunkanbieter nicht wem das Telefon gehört. Desweitern gibt es in fast allen Städten öffentliche Telefone und Callshops, und die sind meist sogar preisgünstiger. Also: Besser immer genügend Bargeld dabei haben. Der Versand von SMS ist über das Festnetz bzw. Internet ist natürlich etwas umständlicher, aber ohnehin werden SMS demnächst für die Behörden gespeichert - zur Terrorabwehr versteht sich. Die goldene Regel im Umgang mit Handys: Akku raus, einfach das Handy zu Hause lassen oder das Handy auch mal auf Reisen schicken und einfach ohne Handy agieren.

Die Free Software Foundation Europe stellt auf der Internetseite fsfe.org/campaigns/android/android.de.html vor wie mensch wieder Kontrolle über sein Smartphone erlangt.

Da es sich bei Telefonie wieder "nur" um Internetverbindungen geht, können wir dieselben Maßnahmen treffen um anonym und sicher zu kommunizieren, wie beim normalen Surfen. Also TOR für die Anonymisierung und starke Verschlüsselung, damit der Inhalt verschlüsselt ist. Das Verschlüsselungsprotokoll für Telefonie heißt ZRTP und MIKEY. Mit der starken Verschlüsselung bekommen die Behörden nur noch Metadaten, also wer wen wann angerufen hat, bzw. welche IP Adresse wen angerufen hat, aber keinen Inhalt mehr. Als sichere Alternative zu Skype und Festnetztelefonie ist hier RING (ring.cx/en) zu empfehlen, was verschlüsselte Telefonie anbietet. Damit auch diese Metadaten nicht anfallen müssen wir "nur" noch die verschlüsselte Verbindung über TOR schicken. Leider hat RING bislang noch keinen Tor Support, also keine Anonymität, sie sind aber dabei das zu implementieren (2017).

- Die Unterstützungsplattform der IT-Branche für NGOs stellte Tipps für Smartphones zusammen, wie die dortigen Daten geschützt werden können.

- Digitale Sicherheit

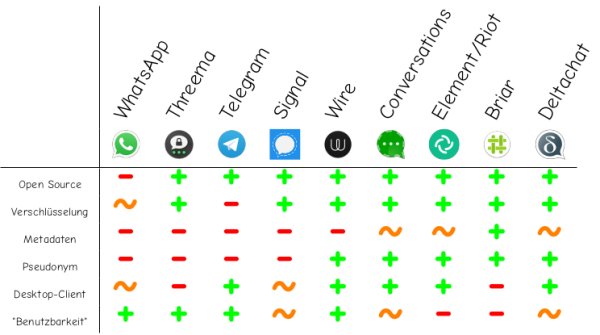

Sicherheit von Messengern ++ Genauer (auf englisch): www.securemessagingapps.com/